Рейтинг: 4.1/5.0 (1862 проголосовавших)

Рейтинг: 4.1/5.0 (1862 проголосовавших)Категория: Инструкции

Внимание! Материалы, размещенные на сайте club.dns-shop.ru. опубликованы посетителями нашего портала и могут не совпадать с мнением редакции. Рекомендуем перед тем, как предпринимать какие-либо действия на основании материалов, размещенных на club.dns-shop.ru. уточнить корректность информации в официальных источниках. Авторские права на фотографии, размещенные на club.dns-shop.ru. принадлежат авторам фотографий. Использование фотографий разрешается только с письменного разрешения правообладателя! Содержание нашего портала формируется и модерируется пользователями. Если Вы считаете, что размещение какого-то материала нарушает законодательство РФ, Правила «Клуба Экспертов» или Ваши авторские права – сообщите нам через сервис «пожаловаться». Администрация Сайта не несет ответственности за содержание сообщений и других материалов на сайте, их возможное несоответствие действующему законодательству, за достоверность размещаемых Пользователями материалов, качество информации и изображений.

© 2002—2016 Компания DNS

Выделите текст c ошибкой и нажмите Ctrl+Enter

Обновлено 21.12.2015 15:52

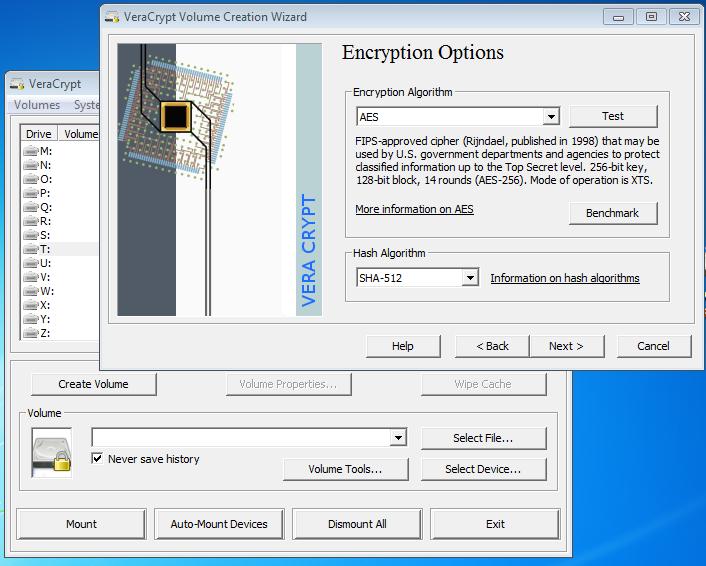

Программа для шифрования диска от IDRIX, которая основана на TrueCrypt. Переведена на русский язык.

VeraCrypt добавляет надежность безопасности алгоритмов, используемых для системы и шифрования разделов делая их невосприимчивыми к последним тенденциям в атаке грубой силой.

VeraCrypt также исправляет многие уязвимости и проблемы безопасности, найденные в TrueCrypt.

Инструкцию о том как пользоваться VeraCrypt можно посмотреть тут (создание виртуального зашифрованного жесткого диска).

В качестве примера, когда системный раздел зашифрован, шифровальщик TrueCrypt применяет PBKDF2-RIPEMD160 с 1000 итераций, а вот VeraCrypt использует 327 661. Для стандартных контейнеров и других разделов, шифровальщик TrueCrypt применяет не более 2000 итераций, а вот VeraCrypt применяет 655331 для RIPEMD160 и 500000 итераций для SHA-2 и Whirlpool. Эта повышенная безопасность вносит некоторую задержку только на открытие зашифрованных разделов не влияя на производительность. Формат хранения VeraCrypt несовместим с форматом хранения TrueCrypt.

АлгоритмыОтдельные шифры, поддерживаемые VeraCrypt, являются AES, Serpent и Twofish. Кроме того, доступны 5 разных комбинаций каскадных алгоритмов: AES-Twofish-Serpent, AES-Twofish, Serpent-AES, Serpent-Twofish-AES и Twofish-Serpent. Криптографические хеш-функции, доступные для использования в VeraCrypt, являются RIPEMD-160, SHA 256, SHA 512 и Whirlpool.

Режимы работыVeraCrypt использует XTS режим работы.

КлючиКлюч заголовка, и ключ вторичного заголовка (режим XTS) генерируются с использованием PBKDF2 с 512 битной солью и от 327661 до 655331 итераций, в зависимости от базовой используемой хеш-функции.

Улучшения безопасностиСогласно его разработчикам, в VeraCrypt сделано несколько усовершенствований защите.

В то время как TrueCrypt использует 1000 итераций алгоритма PBKDF2-RIPEMD160 для системных разделов, VeraCrypt использует 327661 итераций. Для стандартных контейнеров и других разделов, VeraCrypt использует 655331 итераций RIPEMD160 и 500000 итераций SHA-2 и Whirlpool. В тоже время VeraCrypt немного медленнее открывает зашифрованные разделы, но эти преимущества делают программу не менее 10 и максимум примерно в 300 раз тяжелее для атаки грубой силой. "По сути, то, что может занять месяц, чтобы взломать TrueCrypt, с VeraCrypt может занять год".

Уязвимость в загрузчике на Windows была устранена, а также были сделаны различные оптимизации. Разработчики добавили поддержку SHA-256 с опцией шифрования загрузки системы, а также исправлена проблема безопасности ShellExecute. Linux и Mac OS X пользователи получают выгоду от поддержки жестких дисков с секторами, размером больше, чем 512. Linux также получил поддержку NTFS форматирование разделов.

Из-за улучшений безопасности, формат хранения VeraCrypt несовместим с TrueCrypt. Команда разработчиков VeraCrypt считает, что старый формат TrueCrypt слишком уязвим для атак АНБ, таким образом от этого нужно отказаться. Это одно из основных различий между VeraCrypt и его конкурентом CipherShed, поскольку CipherShed продолжает использовать формат TrueCrypt. Однако, начиная с версии 1.0f, VeraCrypt способен открывать и преобразовывать тома в формате TrueCrypt.

Правдоподобное отрицаниеVeraCrypt поддерживает концепцию под названием правдоподобное отрицание, позволяя один "скрытый том" создавать с другим объемом. Кроме того, у версий Windows VeraCrypt есть возможность создать и выполнить скрытую зашифрованную операционную систему, существование которой может отрицаться.

Документация VeraCrypt перечисляет много путей, которыми может поставиться под угрозу скрытый раздел VeraCrypt функции отрицания (например, внешним программным обеспечением, которое может пропустить информацию через временные файлы, миниатюры, и т.д. к незашифрованным дискам), и возможные способы избежать этого.

ПроизводительностьVeraCrypt поддерживает параллелизацию: 63 для шифрования многоядерных систем, и под Microsoft Windows, конвейерные операции чтения / записи (форма асинхронной обработки): 63 для уменьшения падения производительности шифрования и дешифрования. На новых процессорах, поддерживающих набор команд AES-NI, VeraCrypt поддерживает аппаратное ускорение AES для дальнейшего повышения производительности. 64 влияние на производительность шифрования диска особенно заметно на операциях, которые, как правило, используют прямой доступ к памяти (DMA), а все данные должны проходят через CPU для расшифровки, а не переписываются прямо с диска в ОЗУ.

Проблемы безопасностиVeraCrypt уязвим для различных известных атак, которые также влияют на другое программное обеспечение для шифрования диска, такое как BitLocker. Чтобы смягчить эти нападения, документация, поставляемая с VeraCrypt требует, чтобы пользователи следовали различным мерам безопасности. Некоторые из этих атак подробно описаны ниже.

Ключи шифрования хранятся в памятиVeraCrypt хранит свои ключи в памяти; на обычном персональном компьютере DRAM будет поддерживать его содержание в течение нескольких секунд после включения питания (или дольше, если температура понижена). Даже если есть некоторое ухудшение содержимого памяти, различные алгоритмы могут грамотно восстановить ключи. Этот метод, известный как атака с холодной загрузкой, успешно используется для атаки на файловую систему, защищенную TrueCrypt.

Физическая безопасностьДокументация VeraCrypt утверждает, что VeraCrypt не в состоянии защитить данные на компьютере, если злоумышленник физически к нему получил доступ, и если VeraCrypt используется на зараженном компьютере пользователя. Это не влияет на общие случаи кражи, утери, или конфискации компьютера. Злоумышленник, имеющий физический доступ к компьютеру, может, например, установить клавиатурный перехватчик аппаратных средств/программного обеспечения, или установить любые другие вредоносные аппаратные средства или программное обеспечение, позволяющее атакующему получить незашифрованные данные (включая ключи шифрования и пароли), или дешифровать зашифрованные данные, используя полученные пароли или ключи шифрования. Поэтому, физическая безопасность - основная предпосылка защищенной системы. Атаки, такие как эта часто называют "атака злой горничной".

Вредоносные программыДокументация VeraCrypt утверждает, что VeraCrypt не может защитить данные на компьютере, если он имеет какие-то установленные вредоносные программы. Некоторые виды вредоносных программ предназначены для записи нажатия клавиш, в том числе набранных паролей, которые далее могут быть отправлены злоумышленнику через Интернет или сохраненных на незашифрованном локальном диске, с которого злоумышленник может их читать, когда получит физический доступ к компьютеру.

Модуль Trusted Platform ModuleFAQ раздел сайта VeraCrypt утверждает, что на модуль Trusted Platform Module (TPM) не стоит полагаться для безопасности, потому что, если злоумышленник имеет физический или административный доступ к компьютеру и использует его впоследствии для изменений на нем, например, атакующий может внедрить вредоносный компонент, такой как аппаратная регистрация нажатия клавиш, которая может быть использована для захвата паролей или другой конфиденциальной информации. Так как TPM не мешает злоумышленнику злонамеренно вносить изменения на компьютер, VeraCrypt не поддерживает модуль TPM.

Аудит безопасностиНезависимый аудит кода VeraCrypt в настоящее время находится в начальной стадии планирования.

VeraCrypt основан на исходном коде TrueCrypt, который в настоящее время проходит независимый аудит безопасности. Первый этап аудита был успешно завершен 14 апреля 2014 года, не найдя "никаких доказательств бэкдоров или вредоносного кода". Второй этап аудита был запланирован и, как ожидается, будет завершена весной 2015.

VeraCrypt был выпущен под Microsoft Public License. VeraCrypt наследовал значительное количество кода от его предшественника TrueCrypt и таким образом также подвергается условиям версии 3.0 "TrueCrypt License", которая уникальна для программного обеспечения TrueCrypt. Он не является частью пантеона широко используемых лицензий с открытым исходным кодом и не является лицензией на свободное ПО согласно списку лицензии Free Software Foundation (FSF), так как он содержит ограничения распространения и авторские права на привлечение к ответственности. В данный момент при установке указана лицензия VeraCrypt License, которая в свою очередь состоит из Apache License 2.0 и TrueCrypt License 3.0.

Планируемые возможностиПланируемые возможности включают в себя добавление возможности шифрования GPT разделов системы.

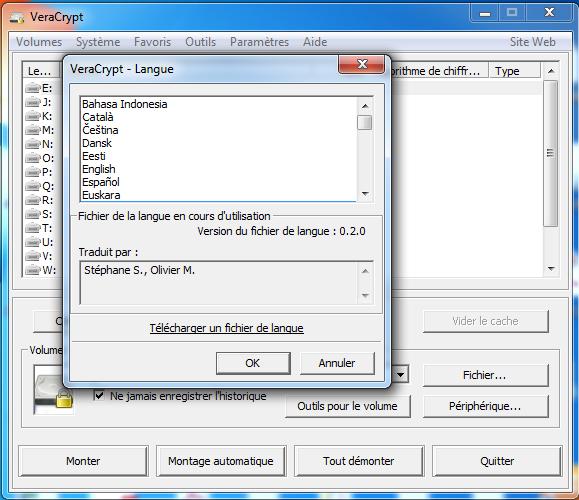

Переключение на русский языкЗапускаем VeraCrypt и переходим во вкладку Settings. далее выбираем пункт Languange. В открывшемся окне нужно найти в списке Русский. выделить его левой кнопкой мыши и нажать Ок. После перезапуска программы её интерфейс станет на русском языке.

Скачать VeraCrypt с русским языком интерфейса можно по ссылке ниже

Создание виртуальных зашифрованных дисков

(программное средство DiskCryptor)

Шифрование дисков целиком выполняется с помощью программ DriveCryptPlusPack,SafeGuardEasy,PGPWholeDisk,BestCryptVolumeEncryption,DiskCryptor.

У шифрования диска целиком кроме достоинства более надежной защиты данных существуют и недостатки. Основным недостатком является возможность полной утраты информации в случае утери ключей и паролей..

Есть и опасность утери данных в результате программного сбоя вследствие действий пользователя. В частности, крайне не рекомендуется выполнять какие-либо работы с файлами до завершения расшифровки диска. Возможна некорректная работа программ шифрования диска, если на компьютере установлен нелицензионный софт. К сожалению, такие факты единичны и пока бессистемны, поэтому четких рекомендаций не выработано. Кроме того, программы, шифрующие диск, не предусматривают восстановление пароля. Если вы его забудете, можете спокойно форматировать диск и начинать все сначала – с установки операционной системы.

Рассмотрим программу DiskCryptor. которая предназначена для защиты ваших данных с помощью их шифрования (целым разделом или диском).

DiskCryptor позволяет создавать также зашифрованные CD/DVD:

· сначала необходимо создать ISO образ вашего оптического диска с помощью любой из соответствующих программ (UltraISO, SmallISOcreator и прочие…);

· затем указать расположение исходного ISO образа и расположение зашифрованного образа, который создаст DiskCryptor на основе обычного ISO. Выбрать алгоритм шифрования, пароль и/или ключевой файл;

· после этого нужно только дождаться конца шифрования и записать полученный образ на оптический диск.

Вот как это выглядит в скриншотах:

А теперь перейдем к тому, как программа шифрует разделы и диски.

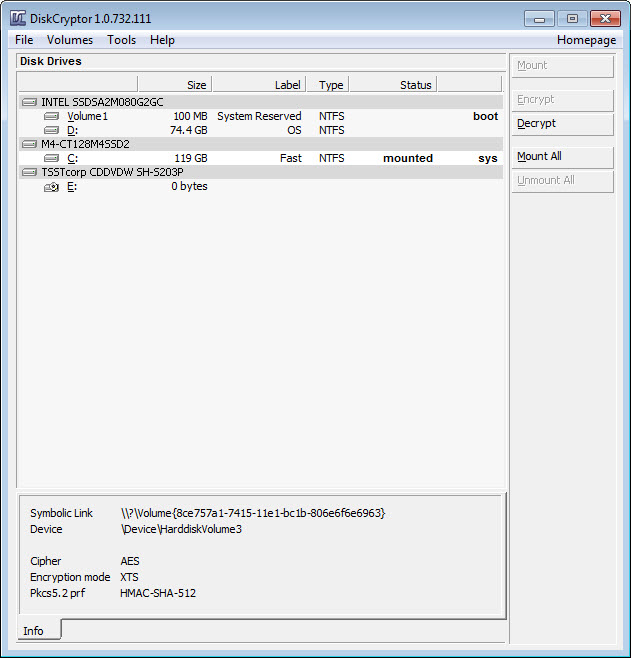

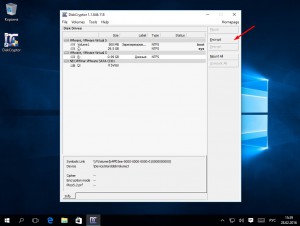

Вот так выглядит основное окно программы:

В главном окне программы отображаются все подключенные носители и разделы на них.

Для того чтобы зашифровать какой-либо диск мы сначала должны его выбрать в главном окне. Выбранный диск отображается БЕЛОЙ полосой. Как видно на скриншоте, это системный раздел C. Классика…

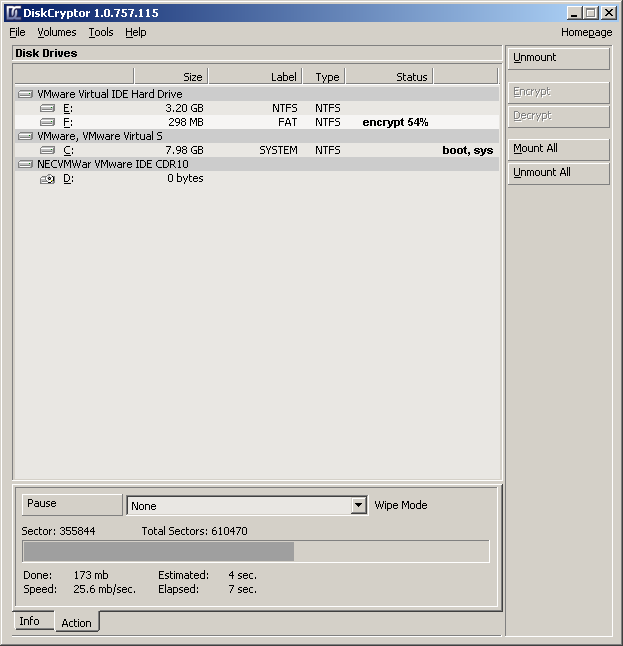

Теперь приступим шифрованию раздела.

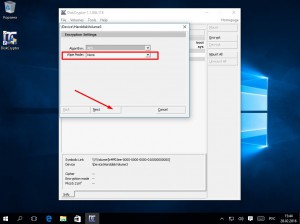

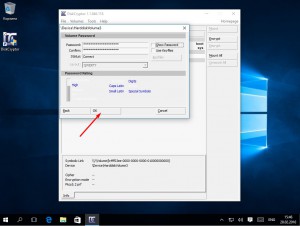

Выбираем пункт меню Volumes ®Encrypt volume. Появится вот такое окно:

Здесь можно выбрать алгоритм шифрования (поддерживаются алгоритмы AES, Serpent и Twofish, а также их произвольные каскады до 3 уровней включительно):

Также здесь выбирается режим затирания данных. Дело в том, что эта функция предназначена для предотвращения возможности восстановить данные по остаточной намагниченности на специальном оборудовании. Когда эта функция включена, DiskCryptor считывает данные с сектора, вытирает этот сектор, а затем пишет в него зашифрованные данные. Поэтому абсолютно все данные которые присутствовали на диске до этого, включая удаленные файлы, вы сможете обнаружить на смонтированном зашифрованном диске. Доступны следующие режимы предварительного затирания данных:

После выбора всех необходимых опций в данном окне переходим к следующему окну по кнопке Next:

Это окно настройки загрузчика и в нем сокрыта самая главная и истинная ценность программы.

Опция Install to HDD обозначает установку загрузчика на жесткий диск, который присутствует в системе. Если их несколько, то нужный можно выбрать из списка под названиемDevice (ниже на картинке).

Вторая же опция в выпадающем списке гласит Use external bootloader – использовать внешний загрузчик. И если ее выбрать, то станет активной кнопкаCreate Bootloader. Если ее нажать то увидим следующее:

Bootloader place – определяет месторасположения создаваемого загрузчика:

HDD master boot record – загрузчик будет расположен в главной загрузочной записи жесткого диска.

Bootloader image for PXE network booting – создание образа загрузчика для сетевой загрузки. Полезно для удаленной загрузки защищенных дисков и разделов.

ISO Bootloader image – будет создан ISO образ загрузчика со всеми необходимыми опциями, который затем нужно записать на физический диск – на оптический или же флеш-диск. Этот диск вы потом будете использовать для загрузки зашифрованных разделов и целых дисков. Для этого вы должны будете используя средства BIOS (очередность загрузки) загрузиться с диска, на котором будет записан загрузчик DiskCryptor’а (прошу прощения за тавтологию). Затем загрузчик запросит пароль и т.д. – там все логично.

Далее описаны настройки, которые являются общими для загрузчика независимо от его месторасположения.

Для создания ISO образа необходимо указать путь куда его создавать – строка Select path to file .

Опция Small loader, only with AES обозначает использование маленького загрузчика, который умещается в первые сектора диска. Данная опция используется только если применяется один алгоритм шифрования AES, поскольку при использовании других алгоритмов или их каскадов размер загрузчика такой, что в первые сектора диска он точно не поместится. Это уже издержки, но для пользователя роли на 99,99% не играет – сколько секторов займет загрузчик – 10 или 15 (цифры условны).

После выбора пути нажимаем Create bootloader и через несколько секунд видим сообщение о том, что файл загрузчика успешно создан.

Кроме ISO образа загрузчика программа позволяет использовать загрузочный раздел, например расположенный на USB-диске (опция в выпадающем списке – Bootable partition, USB-stick etc. ).

После этого станет доступна клавиша Change config – изменить конфигурацию загрузчика.

Приступим к описанию настроек загрузчика программы DiskCrypter.

Вот так выглядит окно настроек загрузчика:

В нем сосредоточены все настройки. Кроме того, все операции могут быть произведены из консоли программы. Список консольных команд очень подробно описан на сайте программы.

Во вкладке Main настраиваются следующие параметры:

Keyboard layout – раскладка клавиатуры. Доступны для выбора QWERTY, QWERTZ и AZERTY.

Booting Method – метод загрузки. Этот пункт отвечает за конфигурирование порядка загрузки зашифрованных или других операционных систем. Доступны следующие варианты:

First disk MBR – загрузка с использованием главной загрузочной записи первого жесткого диска.

First partition with appropriate password – загрузка с первого раздела, к которой подошел введенный пароль. Это удобно в том случае, если у вас несколько зашифрованных загрузочных разделов с разными операционными системами.

Specified partition – загрузка строго определенного раздела. Этот раздел определяется из списка, расположенного ниже.

Boot disk MBR – загрузить главную загрузочную запись диска.

Active partition – загрузиться с активного раздела.

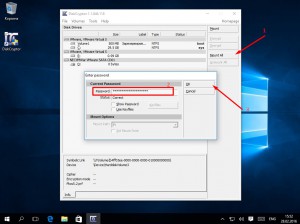

кладка Authentication предназначена для определения правил и порядка входа в зашифрованную систему.

Authentication type – тип аутентификации. Доступны следующие варианты:

Password and bootauth keyfile – аутентификация выполняется только при введении правильного пароля и предоставлении корректного ключевого файла.

Password request – необходим ввод пароля.

Embedded bootauth keyfile – аутентификация по встроенному ключевому файлу. В данном случае ключевой файл встраивается в загрузчик и по нему предоставляется доступ к данным. Удобно при расположения загрузчика на usb-диске – вставил флешку и компьютер загрузил зашифрованные данные. Флешка работает как ключ.

При выборе пунктов, в которых используется ключевой файл становится активной кнопка ConfigEmbedded keyfile (на скриншоте выше – она серого цвета, неактивна). Эта кнопка позволяет произвести настройку ключевого файла:

Это перечень доступных ключевых файлов. Пока он пуст. В качестве таковых можно использовать уже готовый файл, выбор которого происходит нажатием на кнопку Add File… Есть условие – файл должен быть длинной 64 бита. Если готового файла нет – модно его создать с помощью кнопкиGenerate Keyfile. Ключевой файл не имеет расширения. После его создания программа предложит внести его в список. Отвечаете положительно, видите изменения в списке файлов:

Вы можете выбрать этот файл (он будет отмечен белой строкой) и нажать ОК.

Опция Password prompt message – настройка сообщения, которое выводится загрузчиком при предложении ввести пароль. Можно вообще отключить предложение вводить пароль и тогда будет просто мигать курсор на черном фоне в ожидании ввода.

Show entered password – настройка отображения пароля. Можно выводить в виде символов «*» (пунктDisplay entered password as * ), а можно вообще скрывать вводимый пароль (опцияHideentered password ) – вы вводите пароль, но на экране ничего не меняется.

Authentication timeout – настройка лимита времени, отведенного на аутентификацию. Если время превышено – происходит блокирование до перезагрузки. Лимит – от 3 секунд до 5 минут. При выборе определенного времени, можно настроить отключение таймера при нажатии любой кнопки – опцияCancel timeout if any key pressed .

Следующая вкладка Invalid password отвечает за настройку поведения загрузчика при введении неправильного пароля.

Первый чекбокс Use incorrect password action if no password entered обозначает в случае отсутствия пароля применение действия, которое выполняется при введении неправильного пароля.

Чекбокс Invalid password message – настройка вывода и вида сообщения о неправильном введенном пароле.

Выпадающий список Invalid password action позволяет задать определенное действие, которое будет выполняться при вводе неверного пароля. Доступны такие действия:

Если брать по порядку сверху вниз по приведенному выше скриншоту, то действия следующие:

Загрузка с активного раздела;

Выход в БИОС компьютера;

Повторная попытка аутентификации;

Загрузка главной загрузочной записи загрузочного диска (опять тавтология, но ничего не поделать).

И последняя вкладке в окне настроек загрузчика DiskCrypter’a – это Other settings (прочие настройки):

Здесь только один пункт, который отвечает за использование специальных процессорных инструкций по ускорению криптографических алгоритмов. Поскольку в ряд современных процессоров (Intel Core i5, VIA) встроены такие алгоритмы, то на системах с подобными процессорами выполнение задач шифрования данных выполняются в разы быстрее при прочих равных условиях.

Требования к конфиденциальности и безопасности компьютера полностью определяются характером хранящихся на нем данных. Одно дело если ваш компьютер служит развлекательной станцией и на нем кроме нескольких игрушек и папочки с фотографиями любимого котика ничего нет и совсем другое – если на жестком диске есть данные, являющиеся коммерческой тайной, потенциально представляющие интерес для конкурентов.

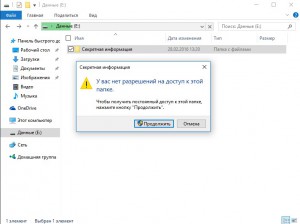

Первым “рубежом обороны” является пароль на вход в систему, который запрашивается при каждом включении компьютера.

Следующая ступень защиты – права доступа на уровне файловой системы. Пользователь, не имеющий разрешительных привилегий, при попытке получить доступ к файлам получит ошибку.

Однако у описанных способов есть один крайне существенный недостаток. Они оба работают на уровне операционной системы и их можно относительно легко обойти если иметь немного времени и физический доступ к компьютеру (например, загрузившись с USB-флешки можно сбросить административный пароль или изменить файловые разрешения). Полную уверенность в безопасности и конфиденциальности данных можно получить только если задействовать достижения криптографии и надежно зашифровать их. Ниже мы рассмотрим два способа подобной защиты.

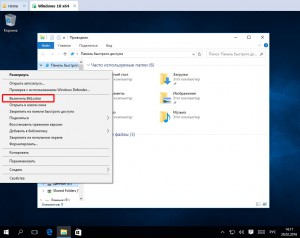

Первым рассматриваемым сегодня способом будет встроенная криптозащита от Microsoft. Шифрование, названное BitLocker, впервые появилось в Windows 8. Обезопасить с его помощью отдельную папку или файл не получится, доступно только шифрование всего диска целиком. Из этого в частности вытекает тот факт, что шифровать системный диск нельзя (система не сможет загрузиться), хранить важные данные в системных библиотеках типа “Мои документы” также нельзя (по умолчанию они располагаются на системном разделе).

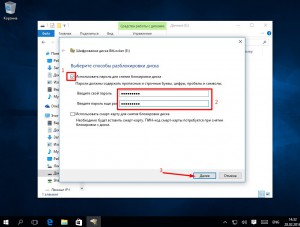

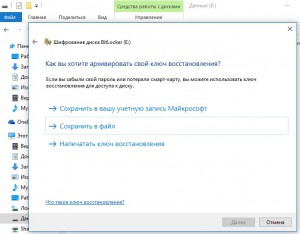

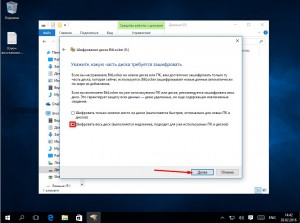

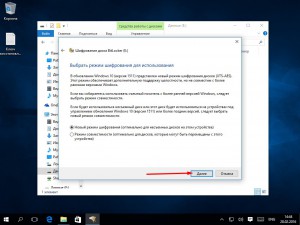

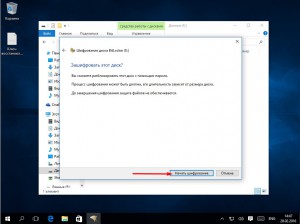

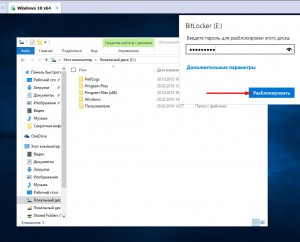

Чтобы включить встроенное шифрование, проделайте следующее:

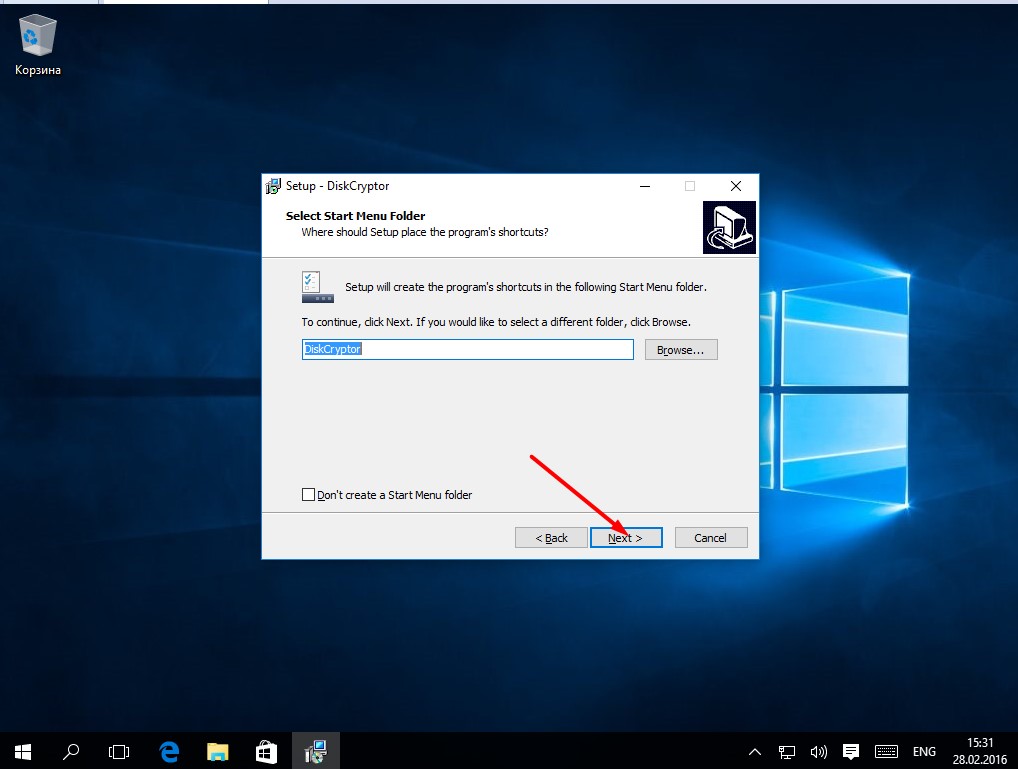

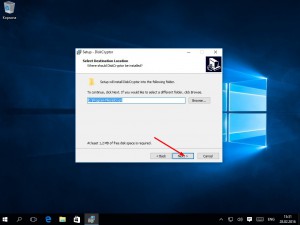

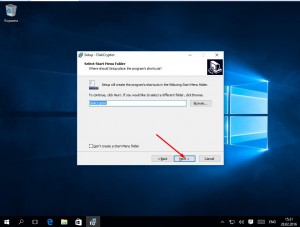

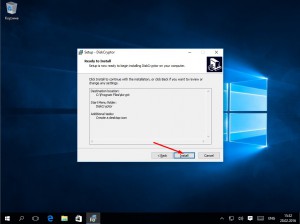

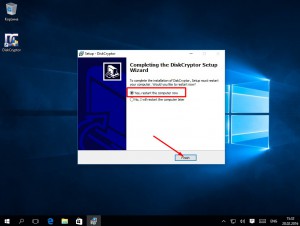

Второй рассматриваемой сегодня криптографической утилитой является DiskCryptor – бесплатное решение с открытым исходным кодом. Чтобы использовать его, воспользуйтесь следующей инструкцией:

Безусловным плюсом этой утилиты по сравнению с механизмом BitLocker является то, что использовать ее можно на системах, вышедших до Windows 8 (поддерживается даже снятая с поддержки Windows XP). Но DiskCryptor имеет и несколько существенных минусов:

Резюмируя могу сказать, что если на компьютере установлена ОС начиная с Windows 8, то лучше использовать встроенный функционал.

Расскажи друзьям о полезной статье с помощью кнопок:

Присоединяйся, что бы быть в курсе событий

и получать бесплатную Online помощь." data-orientation="horizontal" data-following-enable="true" data-sn-ids="fb.tw.ok.vk.gp.mr." data-selection-enable="false" data-follow-title="Присоеденяйся к нам в Вконтакте" data-share-style="5" data-follow-vk="dontfearru" data-counter-background-alpha="1.0" data-top-button="false" class="uptolike-buttons" >

/rating_on.png)

/rating_on.png)

/rating_on.png)

/rating_on.png)

/rating_half.png)

Добрый день!

Произошла беда, резервных копий нет  , файлы ОЧЕНЬ нужны, а платить злоумышленникам - себя не уважать, но если не получится решить вопрос - придется

, файлы ОЧЕНЬ нужны, а платить злоумышленникам - себя не уважать, но если не получится решить вопрос - придется

Сначала у пользователей отвалился сетевой диск, затем сервер неожиданно выключился.

После включения и входа на сервер открылся в блокноте файл Прочти. txt раз двадцать (Копия Прочти. txt, Копия (2) Прочти. txt и т.д. до ) с содержанием:

Анализ показал что все EVENT логи сервера перед выклчением были очищены.

Написав на указанный адрес был получен ответ:

Вручную были обнаружены сохранены и заархивированы следующие файлы в папке C:\0\rr

[DeD]C14 v.5.1.exe - похоже собственно сама программа выполнившая шифрование

Чиститель логов V2_2.exe - название говорит само за себя

2.vbs - манипуляции с логами EventLog

dcrypt_setup.exe - собственно инсталлятор DiskCryptor

Архив с файлами прилагаю: http://alexeyoml.info/c.zip

Уверен что в файле [DeD]C14 v.5.1.exe есть решение, но у самого недостаточно опыта и знаний.

DiskCryptor — открытая программа для шифрования дисковых разделов под Windows

Сегодня я расскажу вам о единственном свободном решении для полного шифрования всех дисковых разделов под Windows, включая системный. DiskCryptor выгодно отличается от своих конкурентов высокой скоростью работы, что достигнуто благодаря низкоуровневой оптимизации всех критичных частей кода под целевую платформу, простотой использования, малым размером и, что очень важно, свободной лицензией GPL v3.

Windows платформа небогата opensource софтом для дискового шифрования, по крайней мере мне известно лишь три решения, это TrueCrypt, FreeOTFE и DiskCryptor. Наверняка все вы знаете TrueCrypt, это фактически стандарт де-факто для создания криптоконтейнеров, и 5й версии в нём появилась возможность шифрования системного раздела, хотя не очень красиво реализованная. TrueCrypt весьма хорош по функциональности, но по-сути не является свободным ПО из-за своей ни с чем не совместимой лицензии.

FreeOTFE умеет только создавать контейнеры, и работает очень медленно, но зато понимает контейнеры множества разных форматов, включая truecrypt, luks, dm-crypt и другие. Полезная софтина, когда нужна совместимость с другими решениями. И наконец DiskCryptor. Он не умеет создавать контейнеры, но зато хорошо справляется с шифрованием дисковых разделов, умеет шифровать CD/DVD, имеет наилучшую производительность и свободную лицензию.

Зачем мне это нужно?

Если вы ещё читаете эту статью, то попробуйте сами ответить на этот вопрос. Лично я считаю необходимым полное шифрование всех своих данных из-за своей паранойи. Но если вы не параноик, то это не значит, что за вами не следят. Вашими данными в любой момент может заинтересоваться кто угодно, и хотелось бы, чтобы их интерес не был удовлетворен. Если вы считаете, что вам нечего скрывать, то выложите в комментах свои пароли, номера кредитных карт и интимные фотографии своей жены. Я не думаю, что найдутся желающие это сделать, а раз так, то вам просто обязательно нужно дисковое шифрование, чтобы никто не мог получить доступ к этим данным без вашего согласия.

Зачем нужна эта программа, если есть другие?

DiskCryptor изначально делался в качестве замены DriveCrypt Plus pack и PGP WDE, сейчас же целью развития проекта является создание лучшей программы в своей категории, причем в будущем будет уделено особое внимание созданию подробной документации по внутреннему устройству программы, что будет являться лучшим доказательством ее безопасности. Сейчас на сайте программы имеется документация по формату зашифрованного раздела и внутреннему устройству некоторых частей программы.

Возможности программы:

* Шифрование дисковых разделов любой конфигурации, включая загрузочный и системный.

* Возможность выбора алгоритма шифрования (aes, twofish, seprent).

* Полная поддержка динамических дисков.

* Полная поддержка шифрования внешних USB накопителей.

* Возможность создания зашифрованных CD и DVD.

* Высокая производительность шифрования, сравнимая с производительностью не зашифрованной системы.

* Поддержка аппаратной криптографии процессоров VIA.

* Поддержка дисковых устройств с большим размером сектора, что важно для работы с аппаратным RAID.

* Автоматическое монтирование дисковых разделов и внешних накопителей.

* Широкие возможности конфигурации загрузки зашифрованных ОС. Поддержка различных вариантов мультизагрузки.

* Полная совместимость с сторонними загрузчиками (LILO, GRUB, и.т.д.).

* Возможность создания загрузчика на внешнем носителе и аутентификации по ключевому носителю.

* Поддержка ключевых файлов.

* Поддержка горячих клавиш на размонтирование разделов, экстренную остановку системы, и.т.д.

* Поддержка командной строки.

Поддерживаемые операционные системы:

* Windows 2000 SP0-SP4

* Windows XP (x86, x64) SP0-SP3

* Windows Server 2003 (x86, x64) SP0-SP2

* Windows Vista (x86, x64) SP0 — SP2

* Windows Server 2008 (x86, x64)

* Windows 7 (x86, x64) RC0, RC1

Как именно работает DiskCryptor, могу ли я доверять его безопасности?

Для шифрования ваших данных DiskCryptor использует криптоалгоритмы AES-256. Twofish. Serpent. или их комбинации, по вашему выбору. Эти три блочных шифра являются финалистами конкурса AES, проходившего с 1997 по 2000г в США, и их стойкость общепризнанна. Вы можете выбрать любой из этих шифров на свой вкус, либо использовать цепочку из двух или трех шифров, если вы конченный параноик. Для разворачивания ключа из вводимого вами пароля применяется стандарт PKCS-5.2 PBKDF2 с SHA512 - HMAC использующий итеративное хеширование с salt для защиты от атак по rainbow tables и замедления перебора пароля. Блочный шифр используется в режиме шифрования XTS. который принят стандартом для дискового шифрования.

А как насчет уязвимостей и закладок в коде?

Правильность реализации всех используемых криптоалгоритмов гарантируется их самотестированием, которое выполняется при запуске программы. Все алгоритмы тестируются по стандартным наборам тестовых векторов, взятых из официальных спецификаций. Код с ошибочной реализацией просто не может попасть в релиз, поскольку он не пройдет самотестирование и баговая версия просто не запустится. Отсутствие закладок в коде гарантируется открытостью исходников, которые написаны в простом и понятном стиле. Вы можете сами проверить все критические места, либо попросить это сделать знакомых специалистов.

Могу ли я быть уверен, что я скачал официальную версию программы, без закладок от ЦРУ/КГБ/хакеров?

Если вы привыкли контролировать аутентичность используемого вами софта, то вы можете проверить вашу версию сразу несколькими способами. Для всех распространяемых файлов выкладываются md5 и sha1 хэши, PGP подписи на ключе автора (key id 0xC48251EB4F8E4E6E), и все исполнимые файлы содержат Microsoft Authenticode подпись сертификатом ReactOS Foundation.

Автор несет полную моральную ответственность за отсутствие закладок и вредоносного поведения в официальной версии, подписанной PGP ключом, но к сторонним версиям никакие претензии не принимаются.

Скачать последнюю версию программы вы можете здесь .

DiskCrypt — софт именно для защиты данных. Для сокрытия данных лучше применять FreeOTFE. В частности, FreeOTFE умеет создавать скрытые зашифрованные волюмы (внутри обычных зашифрованных волюмов), доказать наличие которых технически невозможно (и соответственно нельзя нести ответственность за сокрытие данных от ЦРУ/КГБ/хакеров).

Я дополню, что ntldr — это, собственно, автор DiskCryptor'а, поэтому если есть какието вопросы, можно их ему задавать. И еще, на fireforge DiskCryptor входит в число наиболее частоскачиваемых проектов, что тоже кое о чем говорит. ;-)

Зачем нужна эта программа, если есть другие?

DiskCryptor изначально делался в качестве замены DriveCrypt Plus pack и PGP WDE, сейчас же целью развития проекта является создание лучшей программы в своей категории, причем в будущем будет уделено особое внимание созданию подробной документации по внутреннему устройству программы, что будет являться лучшим доказательством ее безопасности. Сейчас на сайте программы имеется документация по формату зашифрованного раздела и внутреннему устройству некоторых частей программы.

TrueCrypt, как по мне, обладает той же функциональностью, только кросплатформенен. Лучше бы разработчики присоединились к команде TrueCrypt, и улучшали бы продукт, а не создавали велосипед.

> TrueCrypt, как по мне, обладает той же функциональностью

Это отнюдь не так.

1 — TrueCrypt не умеет шифровать не системные разделы на Windows старее Vista, и даже на Vista это не всегда работает.

2 — TrueCrypt не умеет прозрачно работать с CD/DVD.

3 — TrueCrypt не поддерживает мультизагрузочные конфигурации со сторонними бутменеджерами.

4 — TrueCrypt не может грузить несколько зашифрованных ОС, выбирая их в зависимости от введенного пароля.

5 — TrueCrypt не поддерживает загрузку с защищенного ключевого носителя.

Этот список можно продолжать и дальше, но на мой взгляд этого достаточно. Присоединяться к команде TrueCrypt я не хочу по причине принципиальных разногласий с разработчиками TrueCrypt относительно лицензии проекта и качества кода (код версий до 4.3 был почти идеален, но начиная с 5.0 там черт ногу сломит). Лицензия TrueCrypt ни с чем несовместима, а потому в нём нельзя использовать исходный код под GPL лицензией, а сам TrueCrypt нельзя включать в состав любых продуктов под GPL.

К тому же, DiskCryptor планируется в будущем использовать как стандартное средство шифрования дисков в ReactOS, и в этом случае лицензия GPL обязательна.

Только зарегистрированные и авторизованные пользователи могут оставлять комментарии.

Прямой эфир